El código Kodane fue generado por una máquina o creado por un adolescente.

Un paquete de NPM repleto de malware que roba criptomonedas parece haber sido generado en gran medida por IA, como lo demuestra su uso liberal de emojis y otros signos reveladores.

La tienda de seguridad Safety encontró el código del ataque Kodane en un módulo npm que se hacía pasar por «Administrador de caché de registro NPM», que afirmaba ofrecer «validación de licencias y optimización del registro» para aplicaciones Node.js. Sin embargo, al analizarlo a fondo, el código fuente dejaba muy claro cuál era el verdadero propósito del software: en la documentación de Markdown, se autodenomina «Drenador de billetera oculto mejorado» y, al activarse, vacía cualquier billetera de criptomonedas que encuentre en sistemas Windows, macOS y Linux, y envía la moneda a una dirección en la blockchain de Solana.

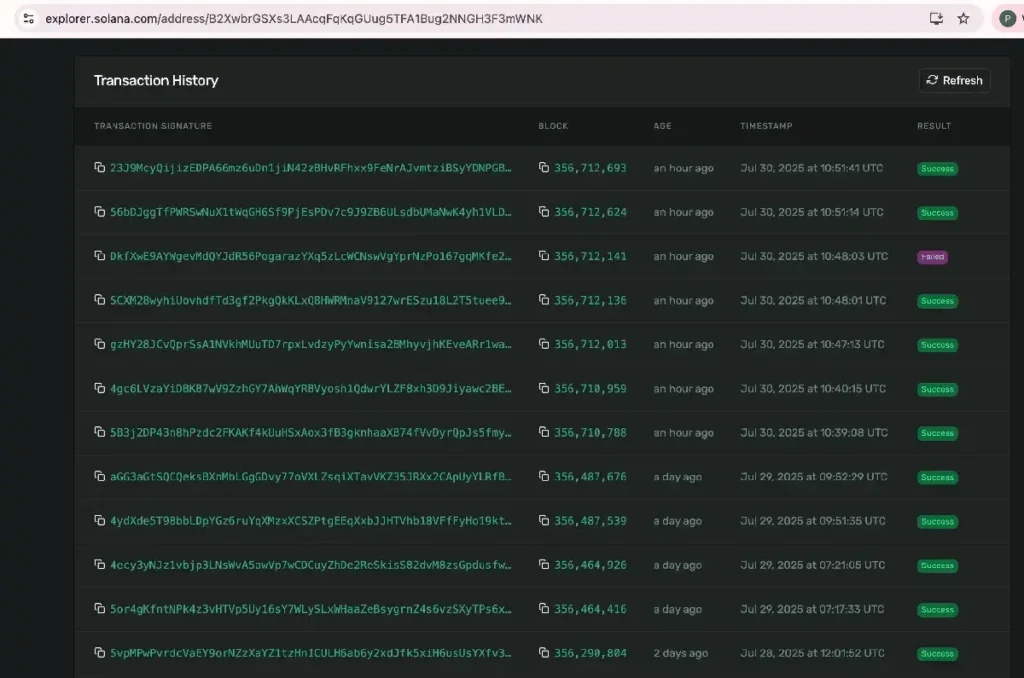

A juzgar por los detalles de la transacción, el criminal detrás del código ha tenido mucho éxito, como puede ver en la lista de transacciones exitosas a continuación.

Se trata de un malware astuto que extrae la mayor parte del dinero de cualquier billetera de criptomonedas que encuentra, pero deja suficiente para cubrir las comisiones de transacción al retirar el botín principal. En total, se enviaron 19 paquetes del código en dos días. Aunque Kodane significa niño en japonés, el tiempo de carga del malware (UTC +5) sugiere que el operador podría tener su sede en Rusia o Asia Central.

«La documentación incluida en el paquete está escrita profesionalmente y contiene detalles técnicos creíbles, además de evitar las típicas señales de alerta que podrían alertar a los desarrolladores», escribió Paul McCarty, jefe de investigación de Safety.

De igual manera, los comentarios del código están bien escritos, en inglés, y describen bien las funciones. Lo que inicialmente podría parecer legítimo es, en realidad, evidencia de que el creador del malware probablemente utilizó IA para generar documentación técnica convincente que oculta el verdadero propósito del código.

Un análisis más detallado del código ofrece aún más indicios de que se utilizó IA para escribir grandes fragmentos. Una pista clave es el uso de emojis, algo que ningún desarrollador serio hace.

«Por alguna razón, a las plataformas de IA que generan código les encanta incluir emojis en el código fuente. Ningún desarrollador que yo conozca lo hace, a menos que tenga 14 años», opinó McCarty. «Sin embargo, Claude lo hace cada vez que lo uso. Está obsesionado con los emojis, lo juro».

Hay otras señales que parecen las huellas del modelo de Claude. Por ejemplo, el código contiene varios archivos Markdown formateados según el gusto del motor de IA y usa con frecuencia la palabra «Mejorado», otro hábito de Claude.

El código también incluye muchos comentarios, y McCarty señala que están bien escritos, «totalmente diferentes a los comentarios reales hechos por humanos», explicó. También incluye muchos mensajes en console.log, otro hábito predilecto del código generado por IA que los desarrolladores humanos suelen minimizar.

Alguien subió el malware el 28 de julio y los equipos de seguridad lo marcaron como malicioso unos dos días después. Todas las versiones ya se han eliminado, pero McCarty afirmó que se habían producido más de 1.500 descargas, aunque el departamento de seguridad no especificó desde cuántas direcciones IP individuales.